类别:ROS / 日期:2021-03-08 / 浏览:2004 / 评论:0

公网环境下会有很多来自外边对你的设备进行端口扫描或者尝试某种登陆行为,比如用弱密码尝试登陆ftp ssh telnet rdp等。而ROS默认则是将几乎全部的端口开放(包括自身管理端口等),很多扫描工具就对其不断的弱密码尝试。

首先需要对开放的端口(比如ROS配置的端口转发规则)进行一些修改。

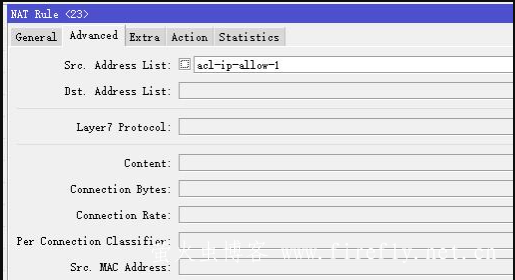

这里以转发telnet 23端口为例(将23端口进行映射),展开在Firewall-NAT已添加的端口转发规则里边,点击Advanced选项卡,Src.Address List里添加白名单名称。比如acl-ip-allow-1。

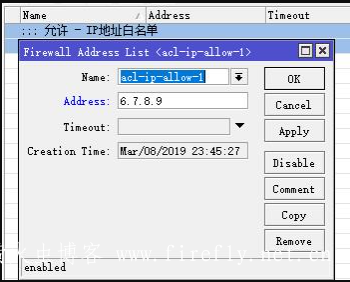

点击Frewall-Address List,填写我们要建立的IP列表名称(这里称白名单列表)。在白名单列表里添加允许进行telnet登陆的IP地址。除了白名单以外的IP地址都无法登陆telnet。

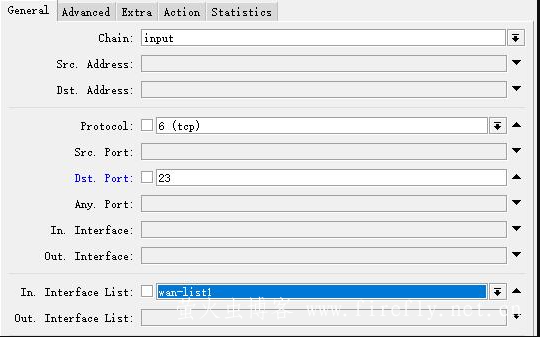

点击Frewall-Filter Rules,添加新的规则。

General选项卡

Chain:Input

Protocol:TCP 如是UDP或者其他类型的协议,则添加正确的协议。

Dst.Port:填写要比配的端口,我这里填写端口23(telnet tcp 23)。

In.Interface List:选择端口组。如果你是单拨 或者只需选择一个接口 则在In.Interface:进行选择外网接口

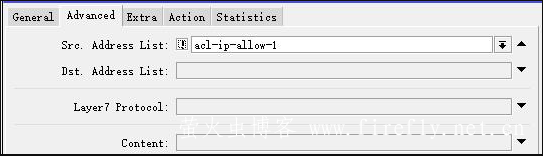

Advcanced选项卡

Src.Address List:选择刚添加的名为acl-ip-allow-1的IP地址列表,并且点击□,会自动打上感叹号,意思是除了指定的IP地址外都匹配这条规则。

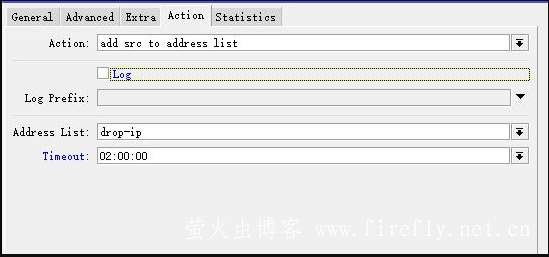

Action选项卡

Action:add src to address list 行为选择将不符合规则的IP添加到IP地址列表

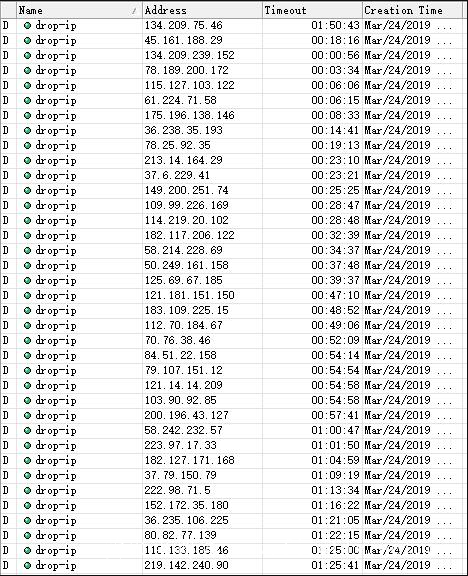

Address List:drop-ip 这里填写一个IP列表名称,列表里的IP地址将被阻断连接

Timeout:02:00:00 加入被阻断列表后2小时自动将该IP移除列表

建立上述规则之后,若不符合上述的规则,IP会自动加入阻断列表并且禁止从WAN侧对路由的一切行为。