类别:Docker / 日期:2024-08-06 / 浏览:192172 / 评论:0

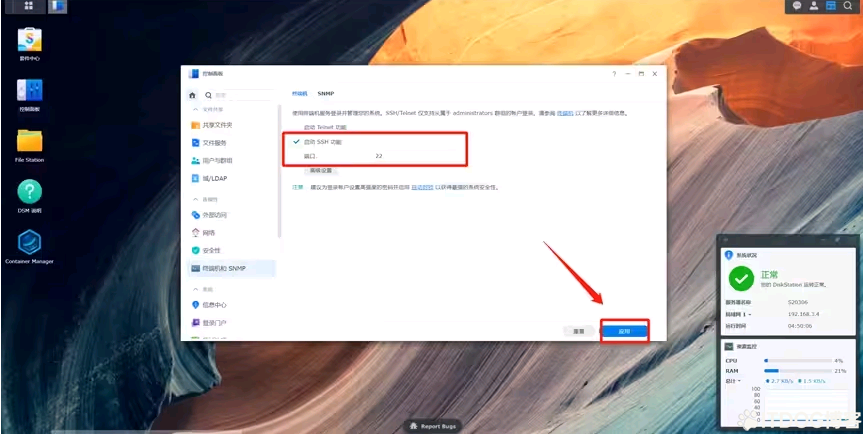

打开群晖的SSH功能

用完记得关掉。

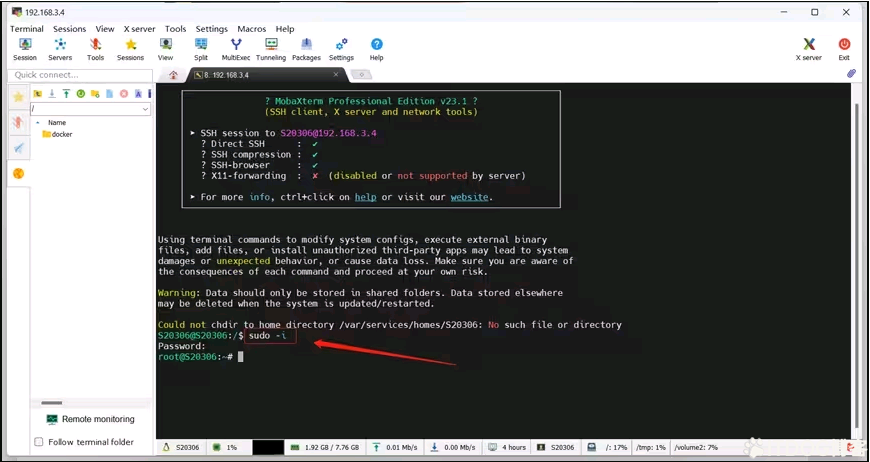

打开终端软件连接群晖,并输入命令切换到root模式。

sudo -i

输入密码时不显示,输入完直接按回车键确认。

搜索一下portainer镜像

docker search portainer-ce

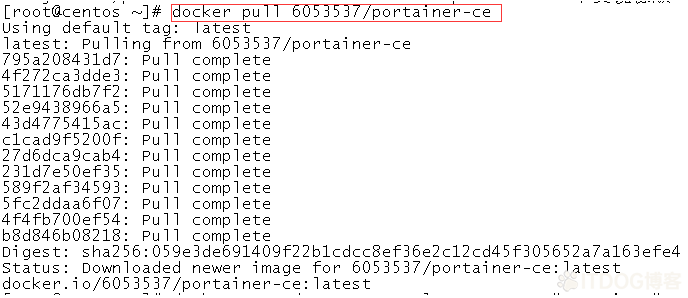

拉取portainer中文版镜像,这里要用的是6053537/portainer-ce镜像,这个汉化镜像很出名

docker pull 6053537/portainer-ce

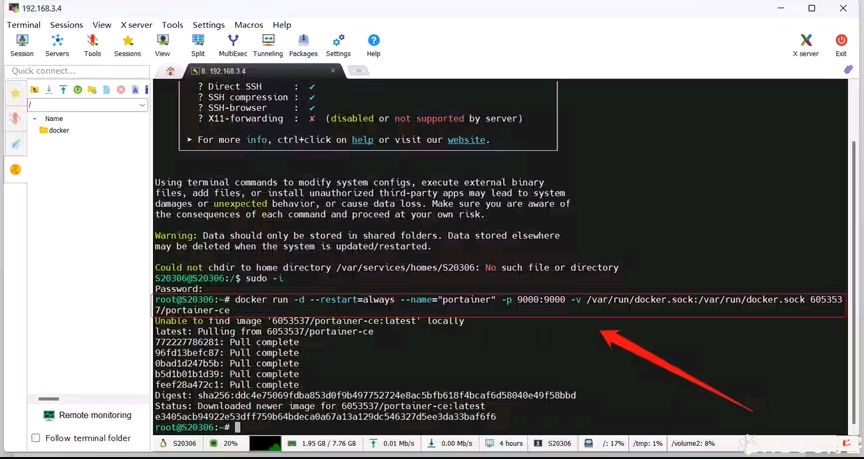

复制Portainer可视化docker管理工具 V2.16.2汉化版拉取命令,粘贴上去并回车。

前面的9000端口号是外部访问端口,可以自行修改一个没有被占用的。例如:8899:9000

docker run -d --restart=always --name="portainer" -p 9000:9000 -v /var/run/docker.sock:/var/run/docker.sock 6053537/portainer-ce

命令会自动下载镜像并创建容器,完成后就会出现最下面一行。

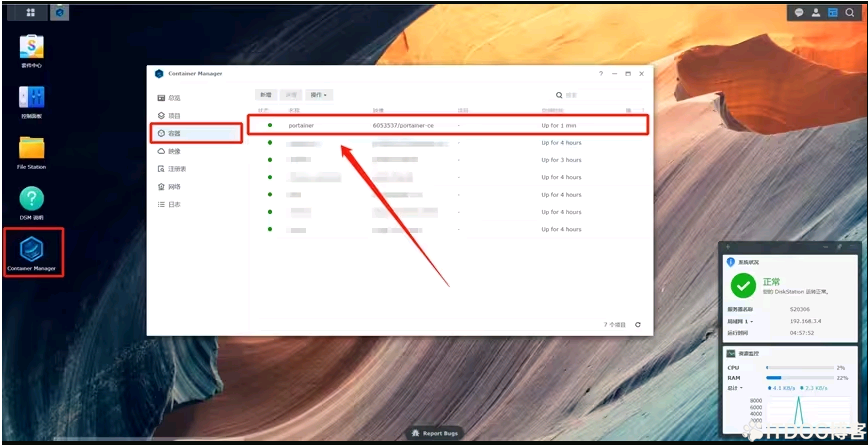

返回群晖查看正在运行的Portainer容器。

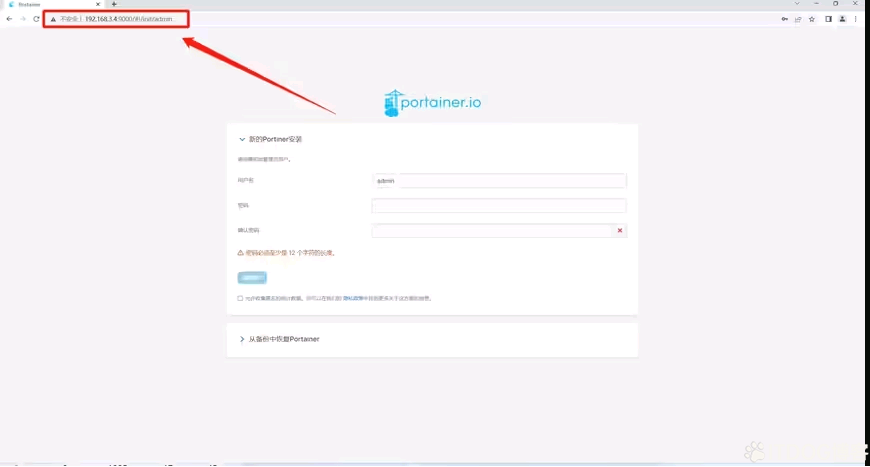

浏览器新打开一个窗口,地址栏输入群晖IP+刚刚设置的9000端口号。

以本机为例,打开Portainer的地址就是:

http://192.168.3.4:9000

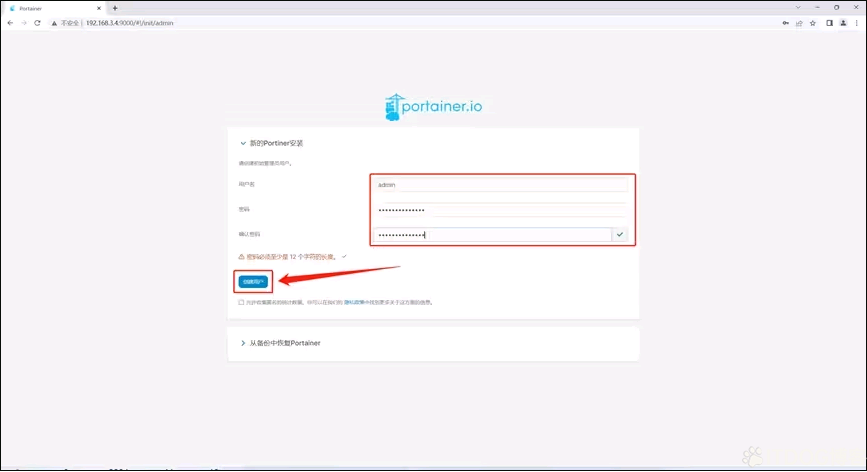

根据要求设置一个管理员账户,然后点击创建用户,即可登录进后台。

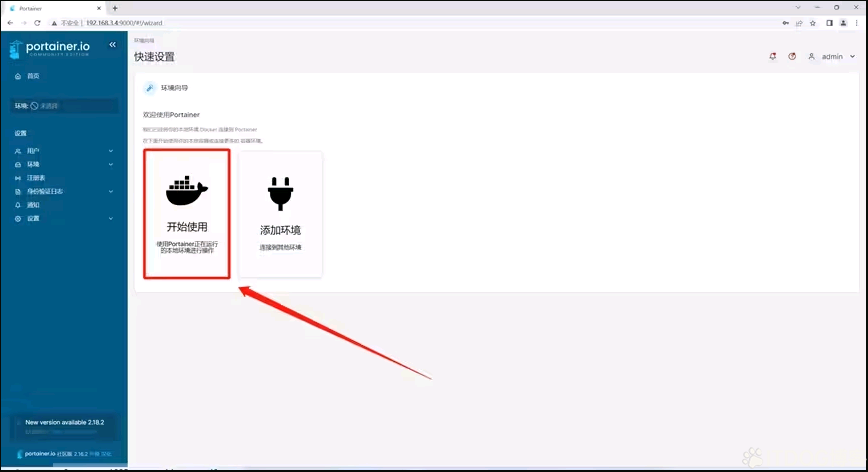

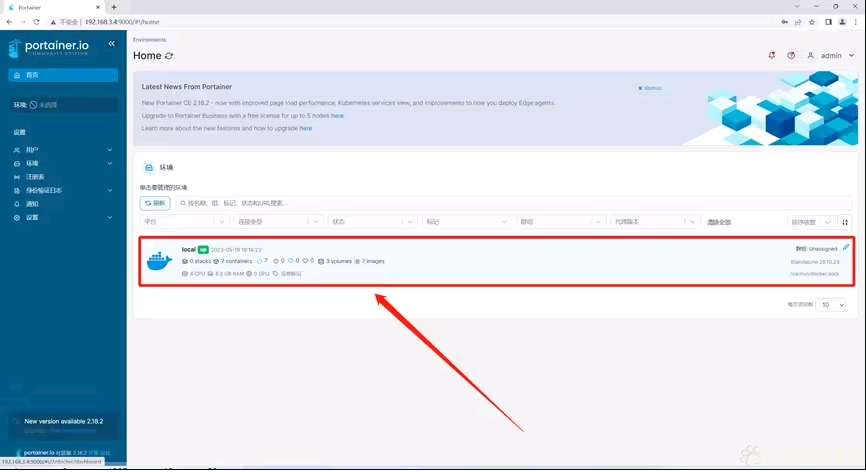

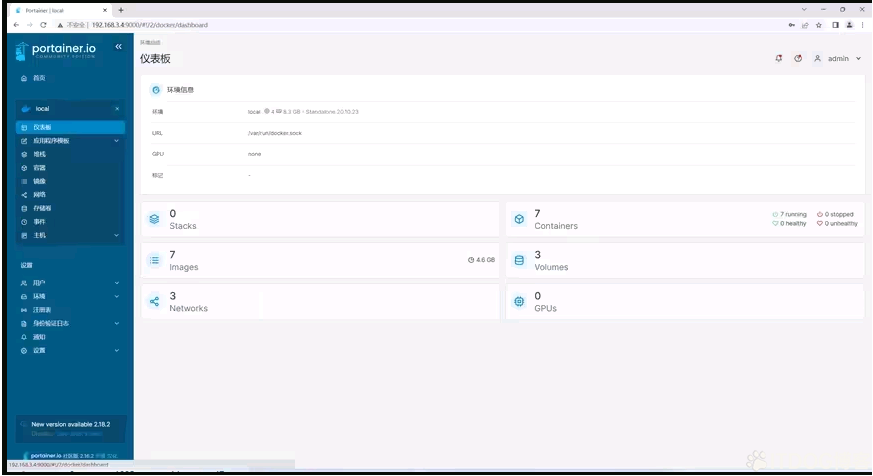

点击开始使用,绑定本地docker环境。

点击此处,即可绑定本地环境。

现在就可以自行管理了。

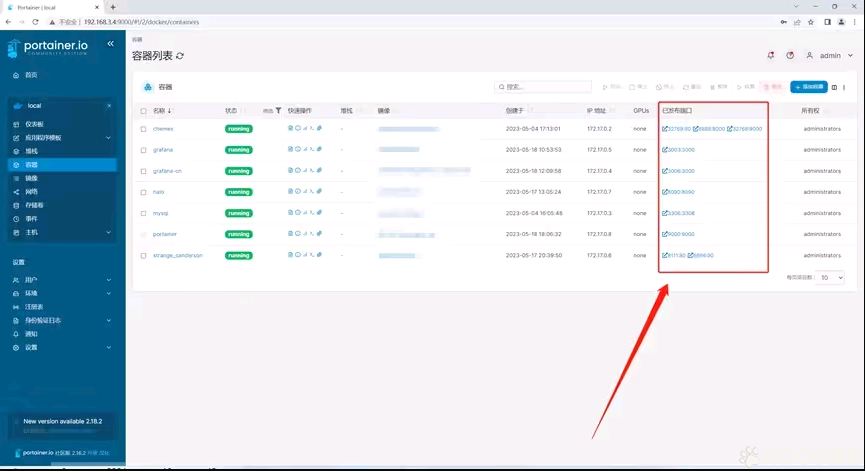

点击容器,可以看到已安装的docker容器的端口号。

前面是外部访问端口,后面是容器内部端口。

例如第二行,3003是外部访问端口,3000是容器内部端口。

如果忘记了自己安装的docker容器端口号就可以登录面板进行查看,以后再也不怕忘了。